Nachdem wir im letzten Teil opnSense installiert und reboot-fähig gemacht haben (also dafür gesorgt haben, dass die Boot-Anpassungen beim Reboot nicht verlorengehen), wollen wir uns nun einmal an der Weboberfläche anmelden.

Dafür rufen wir die interne IP-Adresse unserer Firewall im Browser auf und melden uns als Benutzer root mit dem Passwort opnsense an. Danach werden wir von einem Assistenten begrüßt, der die ersten Einstellungen mit uns durchgeht:

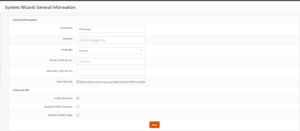

Dass der sich auf englisch meldet, stört erstmal nicht – die Sprache wird später noch abgefragt. Mangels Alternativen bestätigen wir diesen Begrüßungsdialog mit einem Klick auf OK. Im zweiten Schritt werden ein paar generelle Fragen gestellt:

- Wie lautet der Hostname?

- Zu welcher Domain gehört das System?

- Welche Sprache hätten’s denn gerne?

- Welche DNS-Server soll die Firewall abfragen?

Was man hier einträgt, hängt natürlich von den eigenen Präferenzen bzw. Anforderungen ab. Prinzipiell spricht nichts dagegen, als DNS-Server den von Google (8.8.8.8) einzutragen – ob man das aber will, weiß ich nicht…

Sind diese Eintragungen gemacht, will der Assistent die Zeitzone wissen – bei mir ist das Europe/Berlin (auch wenn Berlin nicht gerade um die Ecke liegt):

Im nächsten Schritt wird die WAN-Schnittstelle – also die, auf der das Internet ankommt – konfiguriert. Momentan ist es bei mir so, dass die opnSense-Kiste nicht direkt ins Internet geht, sondern über eine FritzBox. Wenn ich einstmals die Zeit und Muße gefunden habe, das zu ändern, wird opnSense direkt am Internet hängen. Bis dahin aber wird mein System auf DHCP eingestellt. Das sieht dann so aus: Die FritzBox erhält ihre WAN-IP ganz normal vom Internetanbieter. An einem ihrer LAN-Ports hängt die WAN-Schnittstelle von opnSense; in der FritzBox ist für deren MAC-Adresse eine feste IP-Adresse eingestellt. Die Konfiguration sieht bei opnSense daher so aus:

Über die PPPoE-Einwahl wird es mit Sicherheit einen eigenen Artikel geben, wenn es soweit ist.

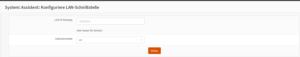

Nun wird die Adresse der LAN-Schnittstellt angegeben:

Als nächstes erhalten wir die Möglichkeit, ein root-Passwort zu setzen. Das Standardpasswort ‚opnsene‘ dürfte etwas offensichtlich und einfach sein – es empfiehlt sich, hier ein stärkeres Passwort zu verwenden. Hier bietet sich die Nutzung eines Passwort-Managers (die bringen in der Regel nämlich Generatoren für nahezu unmöglich zu erratende Passwörter mit) an. Ich persönlich bin von Bitwarden sehr angetan; der bietet nämlich die Möglichkeit, sich in der heimischen Serverfarm hosten zu lassen. ein entsprechender Artikel folgt demnächst…

Das war’s! Die Grundeinrichtung ist fertig:

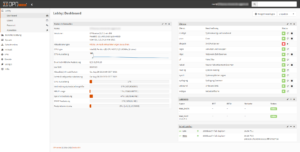

Wenn man nun auf OK klickt (was sollte man auch anders tun), landet man im Dashboard der Firewall:

Hier wird recht übersichtlich angezeigt, was auf der Firewall los ist – von der Laufzeit über die CPU- und RAM-Auslastung bis hin zu laufenden Diensten: Die Firewall kann nämlich als DHCP-, DNS- und Zeitserver dienen. Über Erweiterungen können weitere Addins hinzugefügt werden. Beispielsweise besteht die Möglichkeit, Letsencrypt-Zertifikate zu beziehen, VPN mit WireGuard oder IPsec zu realisieren und und und…

Material für diese Serie gibt’s also genug ;-)

Im nächsten teil werden wir mal eine Einfache Regel für eine Port-Weiterleitung erstellen.